Una distribución GNU/Linux para la auditoría de redes inalámbricas es Wifiway. Wifiway utiliza herramientas de seguridad inalámbrica como lo es Aircrack-ng. Puede ser utilizada como Live CD o Live USB sin la necesidad de hacer la instalación en el disco duro de nuestra computadora.

Esta guía esta hecha específicamente para obterner claves WEP (no he tratado WAP) mediante tarjetas de red inalámbrica con chipset Atheros. El mejor chipset hasta hoy es Atheros ya que está muy bien soportado. Para saber el chipset de su tarjeta busque información sobre su equipo en Google (por ejemplo, "su tarjeta wireless o laptop + chipset + linux") o llegue al punto 1 de la sección IV. También puede buscar productos con chipset Atheros ingresando a la página Atheros WLAN chipset technology. Para más información sobre tarjetas inalámbricas que funcionan con Wifiway consulte la página Informe de tarjetas inalámbricas para la auditoria wireless.

Procedimiento

Los siguientes pasos se realizaron en una computadora portatil Asus Eee PC 2G Surf con tarjeta de red inalámbrica Atheros AR5BXB63 utilizando el sistema operativo Wifiway 1.0. Para que funcione mejor con su tarjeta recomiendo tener la versión más reciente de Wifiway, hasta hoy 1.0, ya que los drivers están más actualizados (el procedimiento con Wifislax o versiones anteriores puede variar o tal vez no funcionar). Si su tarjeta wifi posee un chipset distinto, pero que funciona con Wifiway, los pasos pueden variar. También lo he probado en una laptop Toshiba Satellite L20.

I. Grabar Wifiway en un CD o USB

Wifiway se distribuye a través de un archivo ISO en internet. La imagen de Wifiway 1.0 se puede descargar desde la página http://www.wifiway.org/sp/descarga.html. A diferencia de un archivo de datos regular, el archivo ISO no se puede copiar directamente a un disco o a una memoria USB. Si su computadora posee una unidad de CD-ROM puede entonces crear un Live CD, en caso contrario (como en las netbooks), puede crear un Live USB.

Wifiway Live CD

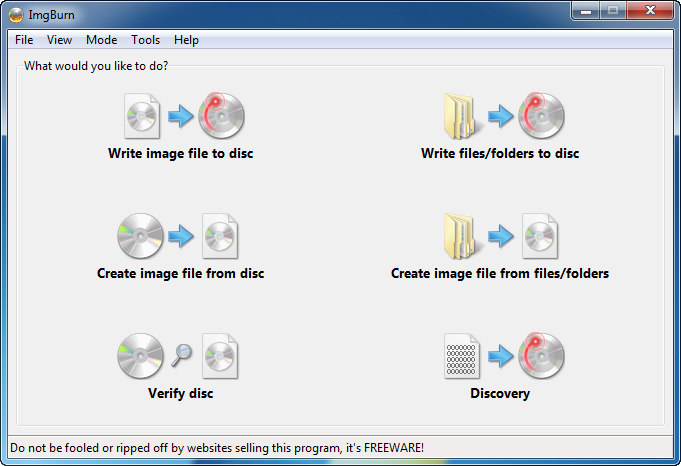

Para crear un Live CD de Wifiway en Windows puede utilizar el grabador de discos Nero Burning ROM. Si no tiene instalado ningún programa grabador de discos como NERO puede instalar ImgBurn, un programa gratuito para grabar archivos ISO.

Wifiway Live USB

Para crear un Live USB de Wifiway en Windows o en alguna distribución GNU/Linux como Ubuntu, puede utilizar UNetbootin. UNetbootin es un programa multiplataforma, es decir, que esta disponible en Windows y Linux, que permite la instalación de varias distribuciones GNU/Linux en una memoria USB. La página de descarga de UNetbootin es http://unetbootin.sourceforge.net/.

II. Configuración de la BIOS

Para arrancar nuestra computadora desde la unidad de CD-ROM o la USB es necesario configuarar la BIOS. Generalmente se hace presionando la tecla Supr o Del antes de que inicie el sistema operativo, es decir, inmediatamente después de encender la computadora, si esto no funciona presionar F2 o F10. Dado que hay distintas formas de configurar la BIOS, sobre todo en computadoras portátiles, no profundizaré más en esta sección. Si no sabe como hacerlo recomiendo buscar información sobre como configurar la BIOS del modelo de su computadora en google (por ejemplo, "su computadora + configurar + BIOS") o consultar el manual su equipo.

III. Iniciar Wifiway

Después de configurar la BIOS para que se inicie desde la unidad de CD-ROM o la USB arrancamos con el Live CD o Live USB donde tenemos grabado el sistema operativo Wifiway.

Primero se selecciona la zona horaria.

Luego se configura el reloj del sistema.

Después se elige la configuración regional.

Se confirma la configuración.

Para iniciar Wifiway en el entorno gráfico se introduce el siguiente código:root@wifiway:~# startx

IV. Entorno gráfico de Wifiway

El vocabulario que se utiliza en esta sección lo puede encontrar en la página Definiciones y conceptos básicos de redes. La notación que se empleará en esta sección es la siguiente:

INTERFACE Chipset de la tarjeta inalámbrica.

AP Punto de acceso.

MAC Identificador que corresponde de forma única a una ethernet de red.

BSSID Dirección MAC del punto de acceso.

PWR Potencia de la señal del punto de acceso detectado por la tarjeta.

Beacons Número de paquetes de datos enviados por el punto de acceso.

#Data (Iv’s) Número de paquetes de datos capturados.

#/s Iv's/segundo.

CH Número de canal del punto de acceso.

MB Velocidad máxima soportada por el punto de acceso.

ENC Tipo de encriptación de la red (WEP, WPA, OPN).

CIPHER Tipo de codificación de la red.

AUTH Formato de encriptación.

ESSID Nombre de la red (AP).

STATION Dirección MAC de cada estación asociada.

FILE Archivo de capturas de paquetes de datos.

HWaddr Dirección MAC de nuestra tarjeta inalámbrica.

VICTIMA Punto de acceso a verificar su seguridad.

ARP Encuentra una dirección de hardware para una determinada IP.

Nota: Este no es el único procedimiento que existe para obtener la clave WEP, también se puede hacer mediante el entorno gráfico (Menú, Wifiway, Chipset, Atheros), aquí nos enfocaremos a la línea de comandos desde la terminal (también llamada consola).

- Ver la INTERFACE.

El objetivo de este punto es averiguar el chipset de nuestra tarjeta wifi, nosotros nos enfocaremos al chipset Atheros. A continuación se listan las interfaces con las que Wifiway reconoce a cada chipset:

Atheros = ath0

Ralink = ra0

Ralink USB = rausb0

Prism = eth0

Broadcom = eth0

Zydas = eth0

Realtek = wlan0

Intel 3945, 5500 4965 = wlan0

Intel 2200 = eth1 y rtap0Abrimos una Terminal mediante el icono de acceso rápido o en el que se encuentra en el escritorio. También se puede abrir siguendo Menú, Sistema y Programa de terminal (Konsole).

El siguiente comando muestra los dispositivos PCI conectados a la computadora y por lo tanto la tarjeta inalámbrica que tenemos.

wifiway ~ # lspci

En nuestro caso tenemos una tarjeta de red inalámbrica Atheros PCI.

Si está utilizando una tarjeta inalámbrica USB utilice el siguiente comando para listar los dispositivos USB conectados.

wifiway ~ # lsusbAhora ejecutamos el siguiente comando para averiguar la interface de la tarjeta inalámbrica.

wifiway ~ # iwconfig

La INTERFACE es ath0 que corresponde al chipset de Atheros.

- Poner la INTERFACE en modo Monitor.

El modo monitor es aquel en el que una computadora conectada a una red compartida captura todo el tráfico de información que circula por ella. Si su tarjeta wifi posee un chipset distinto Atheros, pero que funciona con Wifiway, el procedimiento descrito en este punto varía. Este paso se puede realizar de formas diferentes, aquí se muestra la forma que considero la más simple.

Para esto cargamos el script con los drivers para el chipset Atheros. Ejecutamos en la Terminal:

wifiway ~ # atheros.sh

Otra manera de poner la interfaz en modo monitor y que tal vez funcione con otro chipset es escribir en la Terminal lo siguiente:

wifiway ~ # airmon-ng start INTERFACE - Escanear redes inalámbricas.

En este punto se utilizará Airodump que es un programa que permite capturar paquetes de datos.

Veremos las redes que detecta nuestra tarjeta inalámbrica. Ejecutamos en la Terminal:

wifiway ~ # airodump-ng INTERFACE

Presionar Ctrl+c para detener el escaneo de redes.

- Escoger la VICTIMA.

Se escoge la VICTIMA (nuestro AP) y se guarda el tráfico generado en el archivo FILE (lo puede llamar con cualquier nombre). Debemos apuntar el BSSID, el CH y el ESSID de la VICTIMA. Ejecutamos en la Terminal:

wifiway ~ # airodump-ng -c CH --bssid BSSID -w FILE INTERFACE

En este punto los Beacons se incrementan; sin embargo, a nosotros nos interesan los #Datas ya que contienen información para obtener la clave, para ello es necesario asociarnos al AP y generar tráfico.

- Asociarse a la red, Ataque 1: autentificación falsa.

Esto hace que nosotros mismos nos asociemos al AP como un cliente.

Primero necesitamos conocer nuestra dirección MAC. Abrimos una nueva Terminal Alt+Ctrl+n (es importante no cerrar la otra Terminal) y ejecutamos:

wifiway ~ # ifconfig INTERFACE

Otra manera de averiguar nuestra dirección MAC está en Terminal: Obtener dirección MAC.

Ahora lanzamos el Ataque 1. Ejecutamos en la Terminal:

wifiway ~ # aireplay-ng -1 30 -o 1 -e ESSID -a BSSID -h HWaddr INTERFACE

Si la asociación es satisfactoria se mostrará el mensaje Association sucessful : - ), pero al no haber movimiento entre la red y el cliente conectado a esta (nosotros mismos), no podemos capturar los paquetes con información útil para obtener la clave WEP. Lo que necesitamos entonces es generar el tráfico de alguna manera, y así comenzar a provocar las peticiones ARP.

Si el ataque falla puede ser por algunas de las siguientes razones:

* Estás muy lejos del AP o demasiado cerca.

* La tarjeta no está configurada en el mismo canal que el AP.

* El BSSID y el ESSID (opciones -a / -e) son incorrectos.

* El controlador de tu tarjeta no esta correctamente soportado.

* Se está usando un filtrado de direcciones MAC. Inyectar tráfico, Ataque 3: reinyección de petición ARP.

Abrimos una nueva Terminal (no cerrar las otras Terminales) y ejecutamos el Ataque 3:

wifiway ~ # aireplay-ng -3 -b BSSID -h HWaddr INTERFACE

Si resulta satisfactorio este ataque los #Datas comenzarán a incrementarse. El número de #Datas necesarios depende de la longitud de la clave WEP y también de la suerte.- Descifrar clave WEP.

Abrimos una nueva Terminal (no cerrar las otras Terminales) y el siguiente comando nos lista los archivos donde se guarda el tráfico

wifiway ~ # ls

Ahora ejecutamos:

wifiway ~ # aircrack-ptw FILE-01.cap

Referencias

Foro elhacker.net

Manual Wifislax, Wifiway Avanzado WEP y WPA

Documentación castellano suite mas completa seguridad wifi, enlaces y códigos reales

Listado de tarjetas inalámbricas para la auditoria wireless

Definiciones y conceptos básicos de redes

Documentación castellano suite aircrack-ng

Aircrack Windows Aircrack-ng Comunidad en Español

Comandos básicos para linux

Grabar la ISO de Wifiway y cambiar el arranque en la bios